Nếu bạn cho rằng chỉ cần sử dụng passkey và khóa bảo mật vật lý là có thể yên tâm trước các cuộc tấn công mạng, thì đã đến lúc cần xem lại. Các chuyên gia cảnh báo rằng tội phạm mạng ngày càng tinh vi, đủ khả năng vượt qua cả những cơ chế được xem là “kháng phishing”.

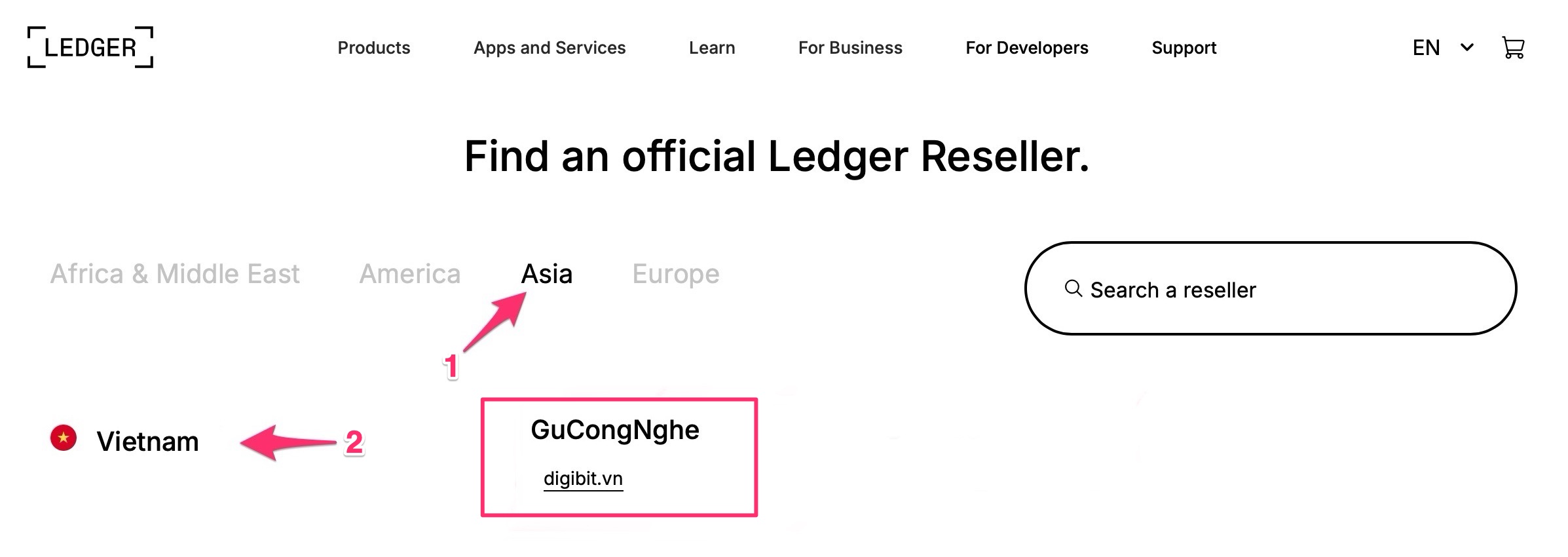

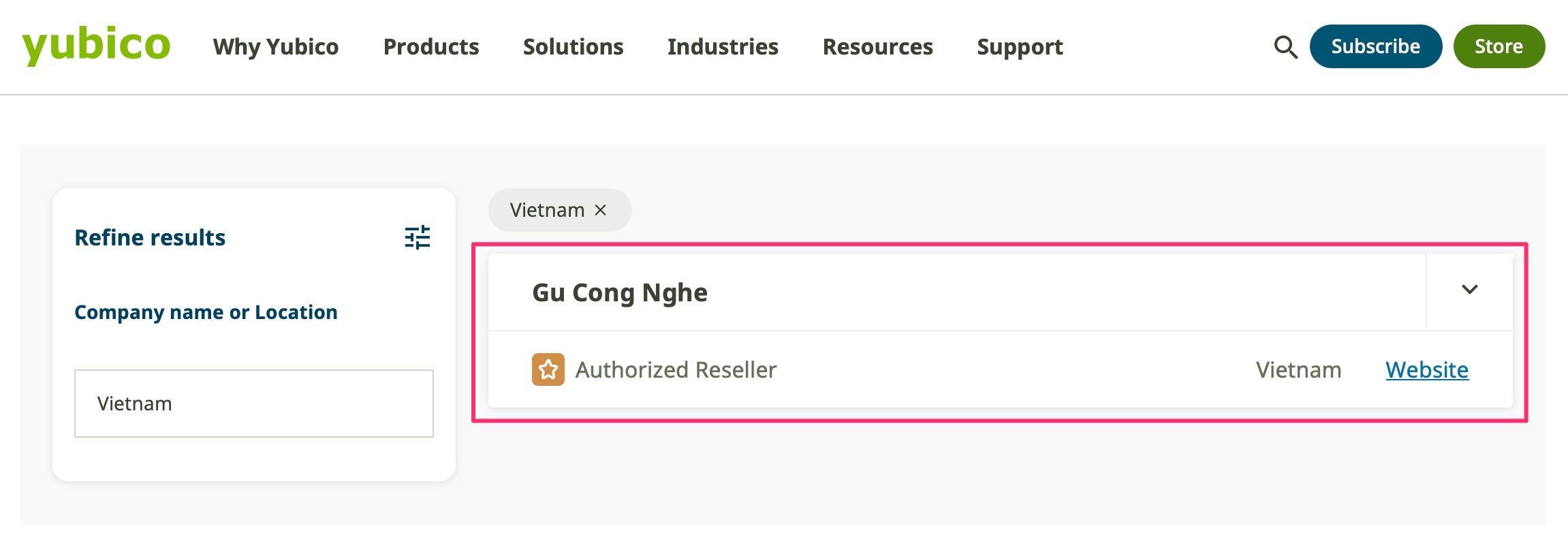

Trong bài viết này, DigiBit sẽ giúp bạn hiểu rõ hơn về các phương thức tấn công mới và cách kết hợp khóa bảo mật YubiKey để củng cố lớp phòng vệ, đảm bảo an toàn tối đa cho hệ thống.

Các cuộc tấn công đang trở nên tinh vi hơn

Khi các hình thức xác thực kháng phishing như passkey hay khóa bảo mật ngày càng phổ biến, tội phạm mạng cũng không ngừng tìm ra những cách mới để qua mặt hệ thống. Dưới đây là ba phương thức tấn công đang được các chuyên gia cảnh báo là đặc biệt nguy hiểm:

Tấn công hạ cấp (Downgrade attack)

Khi hệ thống vẫn cho phép các phương thức đăng nhập cũ chạy song song với các hình thức xác thực mạnh, hacker sẽ dụ dỗ người dùng chuyển sang kênh yếu hơn, chẳng hạn như OTP qua SMS hoặc email và rồi chiếm quyền truy cập từ đó.

Tấn công mã thiết bị (Device code phishing)

Trên những thiết bị không hỗ trợ passkey, hệ thống thường dùng mã device code để truy cập. Hacker có thể giả mạo luồng đăng nhập, dụ người dùng nhập mã vào trang giả mạo và thực hiện xác thực từ xa thay họ.

Lợi dụng quyền truy cập (Consent phishing)

Kẻ tấn công tạo ứng dụng giả hoặc cửa sổ xác thực OAuth trông như thật để người dùng vô tình cấp quyền truy cập. Khi đó hacker có thể truy cập dữ liệu mà không cần vượt qua bước xác thực.

Sử dụng Passkey và khóa bảo mật nhưng vẫn không thể ngăn chặn?

Mặc dù Passkey và khóa bảo mật vật lý được xem là những giải pháp xác thực tiên tiến bậc nhất, chúng vẫn không thể bảo vệ tuyệt đối nếu cá nhân và các tổ chức, doanh nghiệp chỉ dừng lại ở “một lớp phòng thủ”.

Bởi vì các cuộc tấn công hiện đại không còn tập trung vào việc phá vỡ công nghệ xác thực, mà chuyển hướng sang khai thác điểm yếu trong quá trình triển khai và hành vi người dùng.

Chẳng hạn như người dùng vô tình đăng nhập qua liên kết giả mạo, cấp quyền cho ứng dụng không hợp lệ, hoặc bị dụ chuyển sang phương thức đăng nhập yếu hơn. Những kẽ hở này cho phép tin tặc vượt qua lớp bảo vệ vốn được xem là “chống phishing”.

Vì vậy có thể tóm gọn với 3 lý do chính khiến passkey và khóa bảo mật, dù mạnh mẽ thế nào vẫn chưa thể “xóa sổ” được phishing:

- Luồng xác thực chưa thống nhất: Nhiều tổ chức vẫn giữ mật khẩu hoặc OTP làm phương án dự phòng, vô tình tạo kẽ hở cho hacker khai thác.

- Người dùng thiếu đào tạo về bảo mật: Không phải ai cũng phân biệt được trang đăng nhập thật và giả, chỉ một cú nhấp sai cũng có thể lộ thông tin.

- Lưu trữ khóa chưa an toàn: Việc đồng bộ passkey qua đám mây hoặc trình duyệt khiến hệ thống dễ bị tấn công nếu tài khoản bị chiếm quyền.

Kết hợp nhiều lớp bảo mật với khóa Yubikey

Để đạt mức bảo mật cao nhất, doanh nghiệp cần xây dựng mô hình phòng vệ nhiều lớp (Defense-in-Depth), trong đó khóa YubiKey đóng vai trò là “chốt chặn” quan trọng:

- Xác thực phần cứng ở mọi cấp độ: Sử dụng YubiKey cho cả đăng nhập hệ thống nội bộ, ứng dụng đám mây và tài khoản quản trị. Mỗi lần truy cập đều yêu cầu xác thực vật lý, giúp ngăn chặn đăng nhập từ xa trái phép.

- Tích hợp với Passkey và FIDO2: YubiKey hoạt động song song với passkey, giúp đảm bảo tính tương thích và giảm nguy cơ bị hạ cấp sang kênh yếu hơn.

- Hạn chế hành vi rủi ro của người dùng: Khi bắt buộc xác thực vật lý, người dùng không thể vô tình nhập thông tin vào trang giả mạo hoặc cấp quyền ngoài ý muốn.

- Giảm thiểu thiệt hại nếu bị lộ thông tin: Ngay cả khi mật khẩu hoặc mã truy cập bị rò rỉ, hacker vẫn không thể đăng nhập nếu không có khóa bảo mật vật lý.

Các chuyên gia cũng khuyến nghị doanh nghiệp nên kết hợp công nghệ với đào tạo con người, trang bị kiến thức nhận diện phishing, chính sách bảo mật rõ ràng và quy trình xử lý sự cố nhanh chóng. Và khi đó, Passkey lẫn khóa bảo mật YubiKey sẽ không chỉ là công cụ xác thực, mà sẽ trở thành nền tảng vững chắc cho một hệ thống bảo mật toàn diện.