Làm thế nào để chúng ta biết đâu một trang web thật, một email thực sự đến từ người gửi, hay một tài liệu chứa virus? Câu trả lời nằm ở nền tảng vô hình nhưng mạnh mẽ: Cơ sở hạ tầng khóa công khai (PKI). Đây không chỉ là một thuật ngữ kỹ thuật phức tạp mà là “xương sống”, đảm bảo tính xác thực, bảo mật và toàn vẹn cho hầu hết các hoạt động trực tuyến. Bài viết này sẽ giúp bạn hiểu sơ lược PKI là gì, tầm quan trọng và cách thức hoạt động. Quan trọng hơn, là các giải pháp bảo vệ nền tảng tin cậy này trước các mối đe dọa ngày càng tinh vi.

1. PKI là gì? Nguyên lý hoạt động như thế nào?

Hạ tầng khóa công khai (PKI) là một hệ thống toàn diện gồm công nghệ, quy trình, chính sách và con người, được thiết kế để tạo, quản lý và xác thực danh tính số trong môi trường kỹ thuật số. Nó đóng vai trò là xương sống cho giao tiếp và xác thực an toàn qua internet, đảm bảo các thuộc tính quan trọng như tính xác thực, toàn vẹn, bảo mật và không thể chối bỏ của dữ liệu và giao dịch.

Nền tảng của PKI là mã hóa bất đối xứng, sử dụng một cặp khóa duy nhất:

- Khóa công khai (Public Key): Dùng để mã hóa dữ liệu hoặc xác minh chữ ký số. Được phân phối rộng rãi.

- Khóa riêng (Private Key): Dùng để giải mã dữ liệu hoặc tạo chữ ký số. Phải được giữ bí mật tuyệt đối.

Khi bạn gửi dữ liệu, bạn dùng khóa công khai của người nhận để mã hóa. Chỉ khóa riêng của họ mới giải mã được. Ngược lại, khi bạn ký một tài liệu, bạn dùng khóa riêng của mình, và người khác dùng khóa công khai của bạn để xác minh chữ ký đó.

2. Luồng hoạt động của các thành phần cốt lõi PKI

PKI là một hệ thống gồm nhiều thực thể tương tác để tạo, cấp phát và quản lý chứng chỉ số.

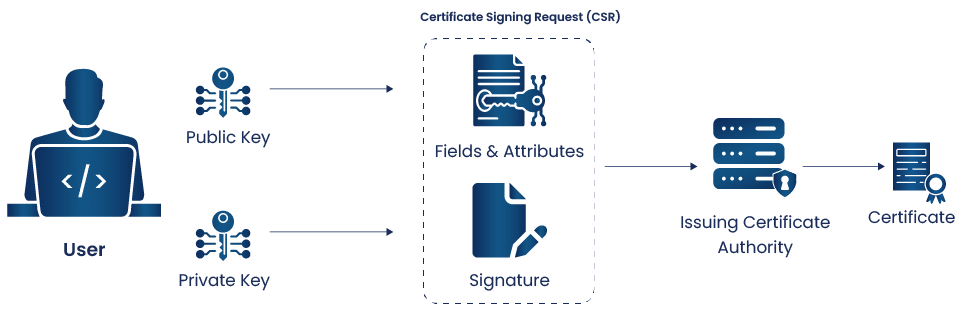

1. Tạo yêu cầu cấp chứng chỉ: Người dùng tạo cặp khóa bất đối xứng (public/private key). Sau đó, gửi CSR (Certificate Signing Request) chứa public key và thông tin nhận diện đến RA.

2. Xác minh danh tính: RA kiểm tra và xác minh danh tính của người yêu cầu. Sau khi xác thực xong, RA chuyển CSR đã được xác minh đến CA.

3. Cấp phát chứng chỉ số: CA tạo chứng chỉ số, ký bằng private key của CA. Gửi lại chứng chỉ này cho người dùng.

4. Sử dụng chứng chỉ: Người dùng có thể sử dụng chứng chỉ cho một số trường hợp sau:

- Để thiết lập kết nối HTTPS (SSL/TLS).

- Để ký số email, file, giao dịch…

- Để xác thực trong hệ thống (VPN, ứng dụng nội bộ…)

5. Kiểm tra trạng thái chứng chỉ: Bên nhận (server/client) kiểm tra xem chứng chỉ còn hợp lệ không qua:

- CRL: Tải danh sách chứng chỉ bị thu hồi từ CA.

- OCSP: Kiểm tra trạng thái trực tiếp với CA qua giao thức OCSP.

6. Thu hồi chứng chỉ (nếu cần): Khi chứng chỉ bị rò rỉ, sai thông tin, hoặc không còn sử dụng:

- Người dùng yêu cầu thu hồi.

- CA cập nhật thông tin lên CRL hoặc OCSP.

3. Chuỗi tin cậy và mô hình phân cấp

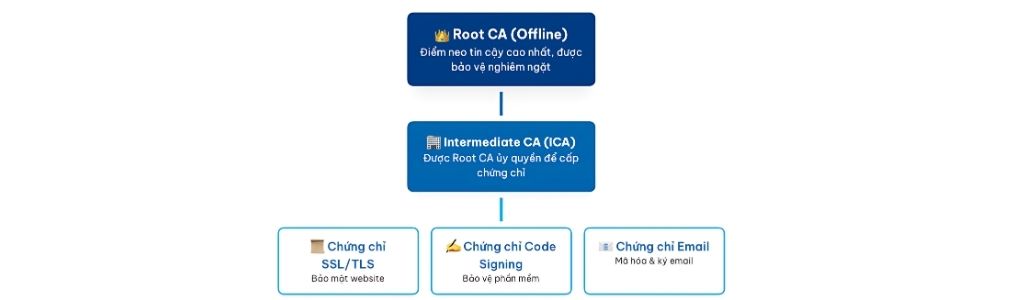

Niềm tin trong PKI được xây dựng theo một cấu trúc phân cấp, bắt nguồn từ một điểm neo duy nhất là Root CA.

Cấp 1: Root CA

Khóa riêng tư của Root CA được bảo vệ cực kỳ nghiêm ngặt, thường được lưu trữ ngoại tuyến (offline) và trong các mô-đun bảo mật phần cứng (HSM) để ngăn chặn truy cập trái phép. Vai trò chính của Root CA là ký chứng chỉ cho các CA trung gian. Root CA hiếm khi ký chứng chỉ trực tiếp cho các thực thể cuối.

Cấp 2: CA trung gian

Được ký bởi Root CA hoặc một CA trung gian cấp cao hơn. Là các CA hoạt động trực tuyến (online) và chịu trách nhiệm cấp phát chứng chỉ cho các thực thể cuối (người dùng, máy chủ, thiết bị).

Việc sử dụng CA trung gian giúp giảm thiểu rủi ro cho Root CA. Nếu một CA trung gian bị xâm phạm, chỉ các chứng chỉ do CA đó cấp bị ảnh hưởng, và Root CA vẫn an toàn. Root CA có thể thu hồi chứng chỉ của CA trung gian bị xâm phạm mà không ảnh hưởng đến toàn bộ hệ thống.

Cấp 3: End-Entity Certificates (Chứng chỉ thực thể cuối)

Đây là các thực thể cuối cùng sử dụng chứng chỉ để xác thực hoặc mã hóa. Các chứng chỉ này được ký và cấp phát bởi các Intermediate CA. Đây là những chứng nhận mà bạn thấy hàng ngày, ví dụ: chứng nhận SSL/TLS để trang web an toàn, chứng nhận cho email, hoặc cho một ứng dụng.

Chuỗi tin cậy và mô hình phân cấp PKI là những nguyên tắc cơ bản đảm bảo tính toàn vẹn và độ tin cậy của hệ thống PKI, giúp các bên tin cậy xác minh danh tính và đảm bảo an toàn cho các giao dịch kỹ thuật số. Việc bảo vệ Root CA và các khóa riêng tư liên quan là nền tảng cho sự hoạt động hiệu quả của toàn bộ hệ thống này.

4. Ứng dụng của PKI trong thực tế

Cơ sở hạ tầng khóa công khai (PKI) là nền tảng bảo mật kỹ thuật số, đảm bảo độ tin cậy và an toàn trong nhiều hoạt động trực tuyến hàng ngày. Dưới đây là những ứng dụng nổi bật nhất của PKI:

Bảo mật Website (SSL/TLS – HTTPS)

PKI là “gương mặt công khai” của bảo mật website. Nó cấp các chứng chỉ SSL/TLS, cho phép trình duyệt xác minh tính xác thực của trang web và thiết lập kết nối mã hóa (biểu tượng ổ khóa và “https”). Điều này bảo vệ dữ liệu truyền tải, ngăn chặn giả mạo website và các cuộc tấn công trung gian.

Chữ ký số và mã hóa Email

- Chữ ký số: Giúp xác thực người tạo và đảm bảo tính toàn vẹn của tài liệu điện tử, ngăn chặn việc phủ nhận sau này.

- Mã hóa email: Bảo vệ nội dung email khỏi việc đọc trộm, đảm bảo tính bí mật và xác thực người gửi.

Xác thực người dùng và thiết bị

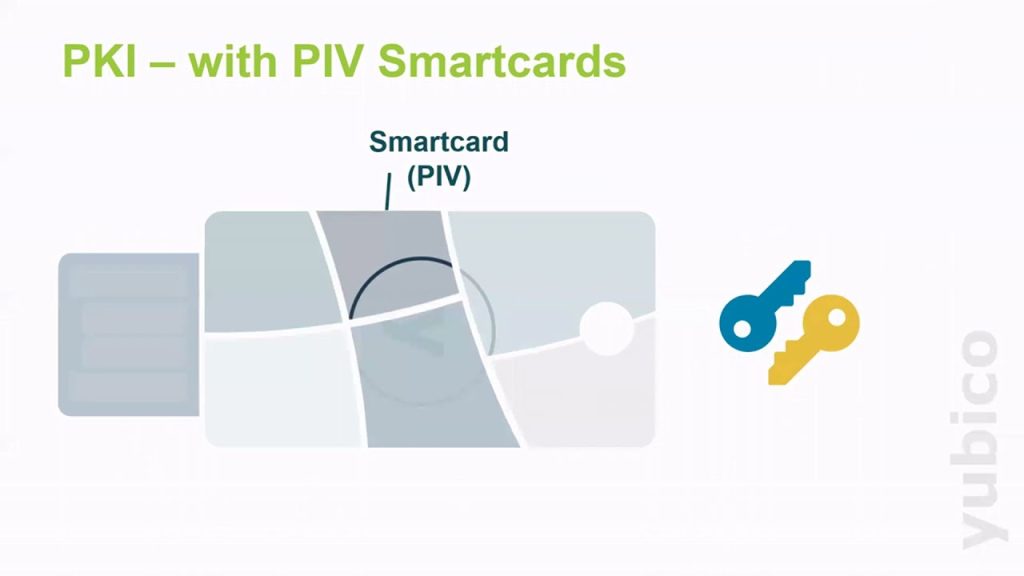

PKI là chìa khóa cho kỷ nguyên kết nối vạn vật và làm việc từ xa. Nó xác minh danh tính của người dùng (ví dụ: thẻ thông minh) và thiết bị (ví dụ: VPN, IoT, Wi-Fi doanh nghiệp) để đảm bảo chỉ những thực thể hợp lệ mới có thể truy cập mạng và tài nguyên. PKI cũng hỗ trợ xác thực không mật khẩu, tăng cường cả bảo mật và sự tiện lợi.

Code Signing

PKI hoạt động như “tem đảm bảo chất lượng” cho phần mềm. Bằng cách ký số ứng dụng, PKI xác minh rằng phần mềm đến từ nhà phát triển đáng tin cậy và không bị thay đổi hoặc chèn mã độc trong quá trình phân phối, bảo vệ người dùng khỏi phần mềm giả mạo.

Các ứng dụng khác

PKI là nền tảng cho nhiều công nghệ bảo mật tiên tiến. Nó là thành phần cốt lõi trong việc xác thực người tham gia và giao dịch trên Blockchain, đồng thời là nền tảng quan trọng để xác minh mọi yêu cầu truy cập trong kiến trúc Zero Trust (không tin cậy mặc định), củng cố an ninh mạng trong môi trường hiện đại.

5. Thách thức trong quản lý PKI

Các cuộc tấn công nhắm vào PKI thường tập trung vào việc chiếm đoạt hoặc làm suy yếu các khóa mật mã, đặc biệt là khóa riêng tư của CA, bởi vì một khi khóa này bị lộ, toàn bộ hệ thống tin cậy có thể bị sụp đổ. Các hình thức tấn công phổ biến bao gồm:

Giả mạo CA

Đây là một trong những mối đe dọa nghiêm trọng nhất. Kẻ tấn công tìm cách chiếm quyền kiểm soát hoặc giả mạo một CA (thường là CA trung gian), sau đó sử dụng nó để cấp các chứng chỉ giả mạo cho các trang web độc hại hoặc cho chính chúng. Nếu một trình duyệt tin tưởng vào CA giả mạo này, kẻ tấn công có thể thực hiện các cuộc tấn công lừa đảo (phishing) một cách hiệu quả, đánh lừa người dùng rằng họ đang truy cập trang web hợp pháp.

Đánh cắp private key

Khóa riêng tư của Root CA hoặc Intermediate CA là tài sản quý giá nhất của PKI. Nếu khóa này bị đánh cắp do phần mềm độc hại (malware), tấn công vật lý vào máy chủ, hoặc lỗi cấu hình, kẻ tấn công có thể sử dụng nó để ký bất kỳ chứng chỉ nào, làm sụp đổ toàn bộ chuỗi tin cậy.

Tấn công DDoS

Kẻ tấn công có thể cố gắng làm quá tải các dịch vụ của PKI (như máy chủ CRL hoặc OCSP), khiến người dùng không thể xác minh trạng thái của chứng chỉ, dẫn đến gián đoạn dịch vụ hoặc buộc người dùng phải bỏ qua các cảnh báo bảo mật.

Lỗ hổng trong triển khai PKI

Ngay cả khi các thuật toán và chính sách PKI là mạnh mẽ, lỗi trong quá trình triển khai phần mềm hoặc cấu hình hệ thống có thể tạo ra các lỗ hổng. Ví dụ, việc không bảo vệ đủ chặt chẽ các máy chủ CA hoặc quản lý khóa không đúng cách.

Tấn công chuỗi cung ứng phần mềm

Nếu phần mềm dùng để quản lý PKI hoặc các hệ thống phụ thuộc PKI bị nhiễm mã độc, nó có thể mở ra cánh cửa cho kẻ tấn công kiểm soát các hoạt động PKI.

6. Phương pháp bảo vệ PKI

Bảo vệ Cơ sở hạ tầng khóa công khai (PKI) là một nhiệm vụ tối quan trọng vì đây là nền tảng của mọi sự tin cậy trong không gian số. Trọng tâm của việc bảo vệ PKI là bảo vệ các khóa riêng của Root CA và Intermediate CA khỏi mọi hình thức truy cập trái phép hoặc giả mạo. Để đạt được điều này, các tổ chức cần triển khai một loạt các biện pháp bảo mật chặt chẽ:

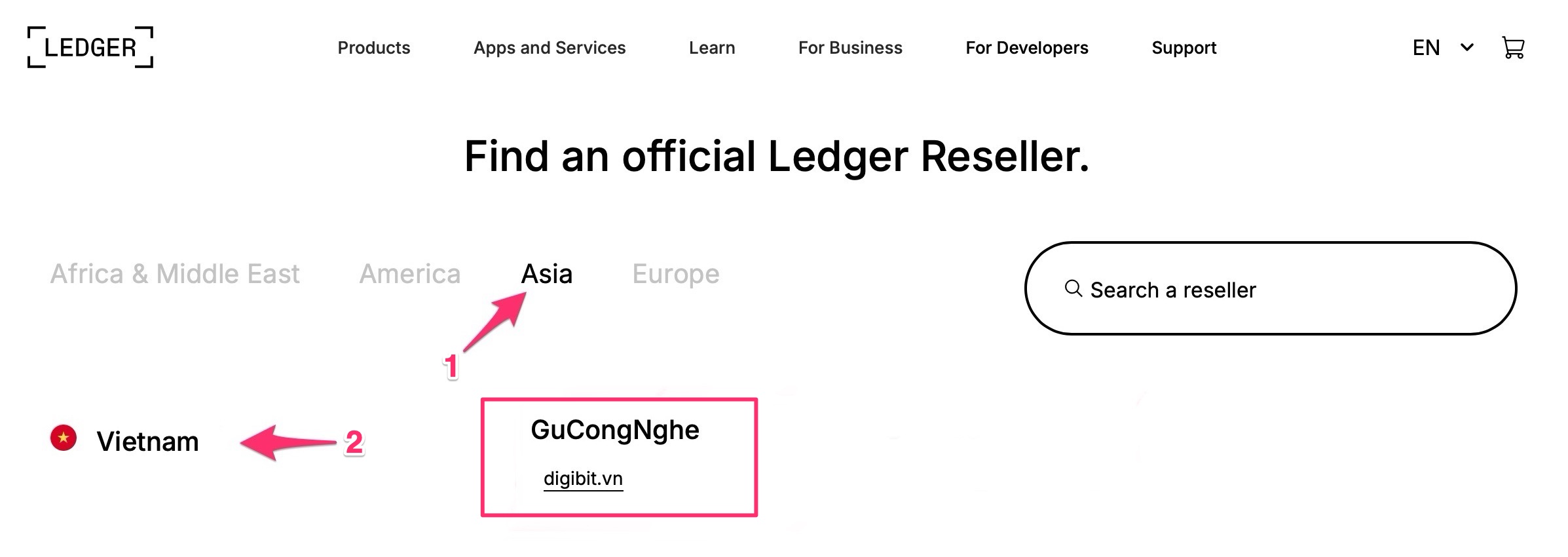

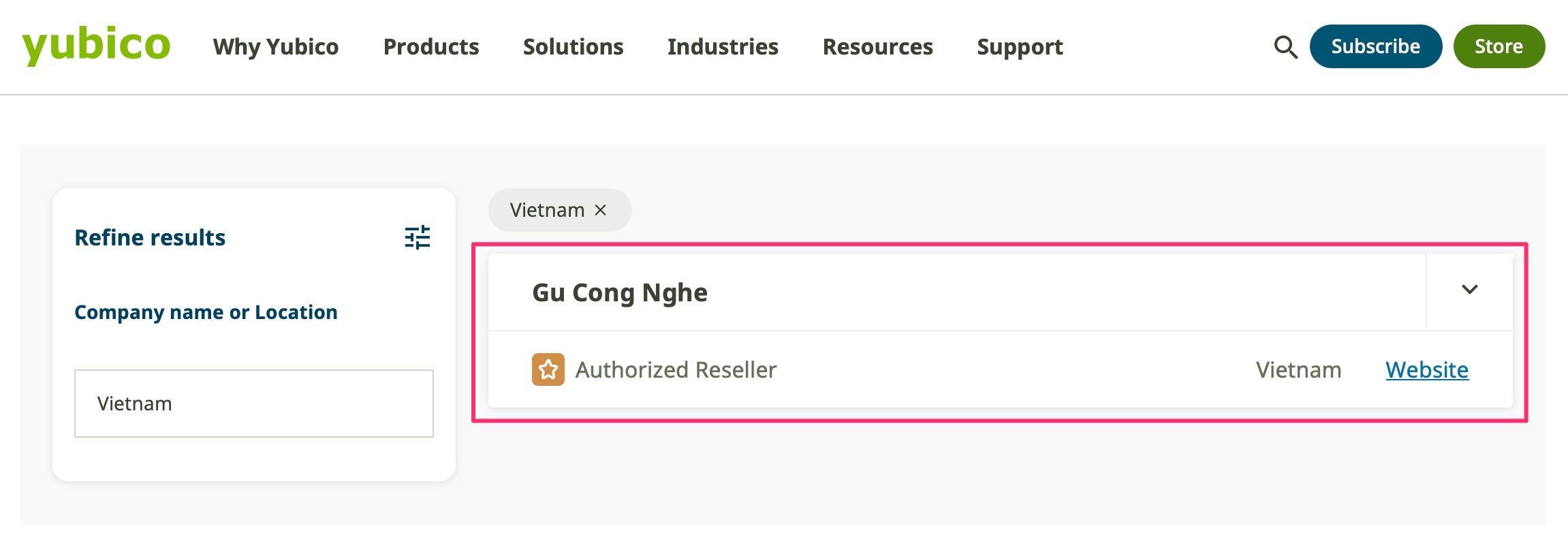

- Sử dụng Mô-đun bảo mật phần cứng (HSM): Các thiết bị HSM như YubiHSM là giải pháp hàng đầu để lưu trữ và quản lý các khóa riêng tư của CA. HSM đảm bảo rằng các khóa này được tạo, sử dụng và lưu trữ trong một môi trường được bảo vệ vật lý và logic, không bao giờ lộ ra bên ngoài.

- Triển khai xác thực đa yếu tố (MFA): Mọi hoạt động truy cập vào hệ thống PKI, đặc biệt là bởi các quản trị viên, phải được bảo vệ bằng MFA chống lừa đảo. Sử dụng các thiết bị như YubiKey cho phép xác thực dựa trên phần cứng, đảm bảo chỉ những người dùng được ủy quyền mới có thể thực hiện các thao tác quan trọng.

- Giới hạn truy cập: Áp dụng nguyên tắc đặc quyền tối thiểu, chỉ cấp quyền truy cập cần thiết cho từng cá nhân và phân chia các vai trò quản trị

- Quản lý chuỗi tin cậy an toàn: Duy trì các chính sách rõ ràng về cách quản lý và thu hồi chứng chỉ. Đảm bảo rằng các Root CA được giữ ngoại tuyến.

Tìm hiểu thêm về cách YubiHSM và YubiKey bảo vệ PKI thông qua bài viết: Có thể dùng HSM của Yubico để bảo vệ PKI không?

Những thông tin chi tiết hơn về sản phẩm YubiHSM 2 và Yubikey 2 FIPS, quý khách vui lòng liên hệ trực tiếp với DigiBit để được tư vấn các giải pháp áp dụng vào doanh nghiệp:

- Hotline: 0985.600.466

- Tham khảo các video khác của DigiBit trên YouTube: https://www.youtube.com/@digibit_vn