Gmail là nơi lưu trữ hàng loạt thông tin nhạy cảm và còn được xem như “cửa ngõ” để...

6 lý do khiến doanh nghiệp nên triển khai MFA ngay hôm nay

Khi các cuộc tấn công mạng ngày càng gia tăng về quy mô và mức độ tinh vi, những...

TOP 5 sai lầm khiến tài khoản trực tuyến dễ bị tấn công

Các cuộc tấn công nhắm vào tài khoản trực tuyến đang ngày càng trở nên tinh vi hơn. Và...

Ransomware AI và Deepfake: Mối lo ngại của hệ thống bảo mật sinh trắc học

Ransomware với sự hỗ trợ của trí tuệ nhân tạo (AI) đã trở thành mối lo ngại lớn dành...

Lý do khiến khóa YubiKey không hoạt động và cách xử lý

Khóa YubiKey là thiết bị bảo mật vật lý chuyên dùng cho các tài khoản trực tuyến và đây...

Hướng dẫn cài đặt khóa YubiKey cho tài khoản Bitwarden

Bitwarden được biết đến là một ứng dụng quản lý mật khẩu, giúp lưu trữ và bảo mật thông...

Các cuộc tấn công Ransomware tăng mạnh trong quý I/2025

Chỉ trong quý I năm 2025, Ransomware – một hình thức tấn công mạng cực kỳ nguy hiểm đã...

YubiKey – Lớp bảo mật đáng tin cậy trong ngành viễn thông

Các tổ chức viễn thông truyền tải và lưu trữ lượng lớn dữ liệu, điều này khiến ngành trở...

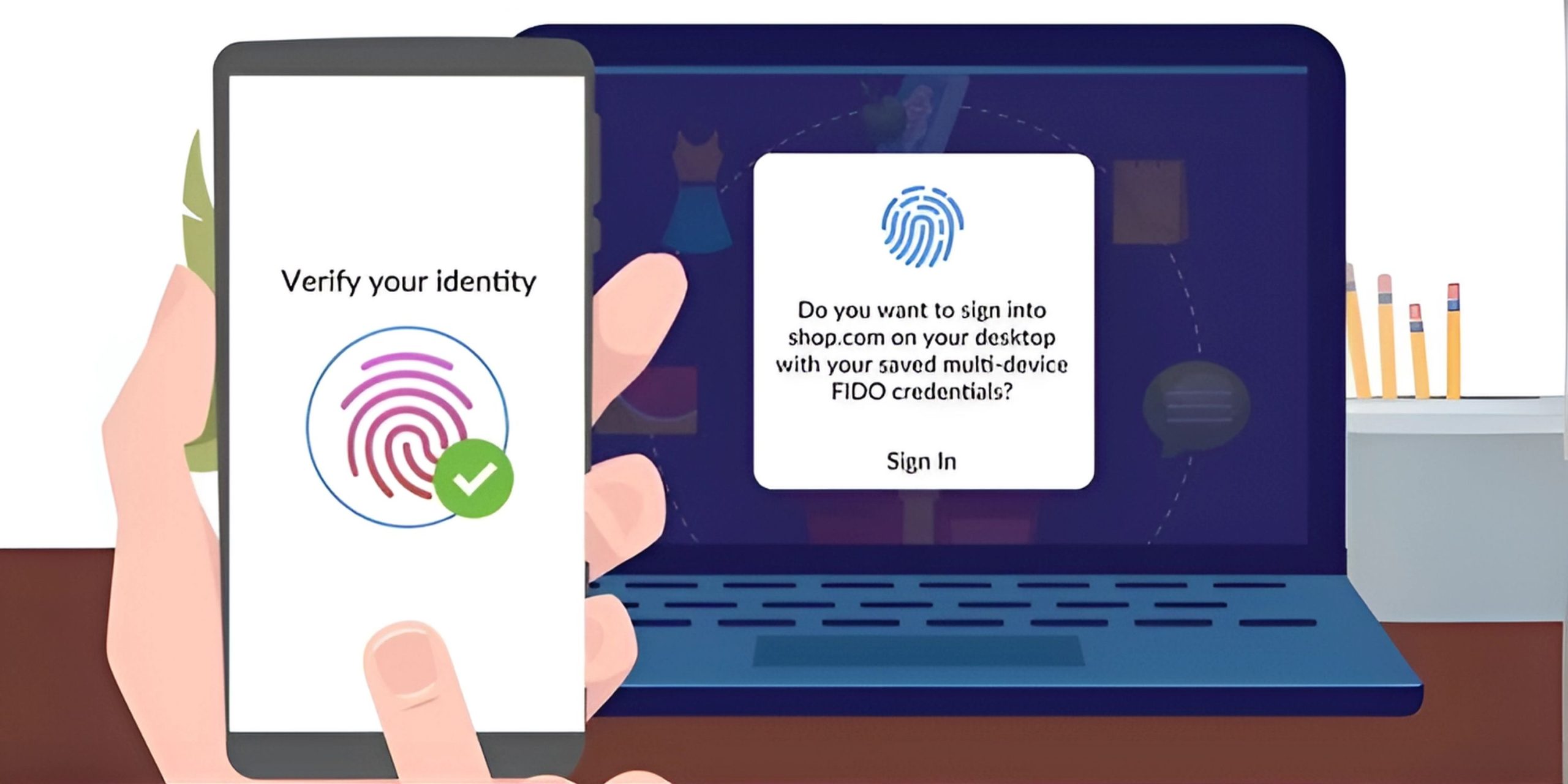

Sự khác biệt giữa FIDO2 và Passkey là gì?

Các phương thức xác thực không dùng mật khẩu (passwordless authentication) đang dần trở thành tiêu chuẩn. FIDO2 và...

So sánh khóa bảo mật YubiKey 5 Nano và YubiHSM 2

YubiKey 5 Nano và YubiHSM 2 đều là thiết bị bảo mật của Yubico, bề ngoài trông khá giống...