Một kỹ thuật tấn công lừa đảo mới nhằm vượt qua những hình thức xác thực đa yếu tố (MFA) phổ biến nhất đã ra đời. Nhờ đó, ngay cả những kẻ không chuyên về kỹ thuật cũng có thể nhanh chóng tạo ra các trang web giả mạo để đánh bại lớp bảo vệ tài khoản của bạn.

Xác thực đa yếu tố (MFA) hoạt động như thế nào và điểm yếu?

MFA yêu cầu bạn cung cấp thêm một yếu tố xác thực ngoài mật khẩu, ví dụ như vân tay, quét khuôn mặt, hoặc một mã bí mật. Về lý thuyết, điều này giúp ngăn kẻ tấn công truy cập tài khoản ngay cả khi chúng đã lấy được mật khẩu của bạn. Phổ biến nhất hiện nay là mã dùng một lần (OTP) gửi qua tin nhắn, email hoặc ứng dụng, hoặc yêu cầu bạn xác nhận trên điện thoại.

Tuy nhiên, các hình thức MFA này đang gặp khó khăn với kỹ thuật tấn công mới.

“Kẻ tấn công xen giữa” (AiTM) và công cụ lừa đảo

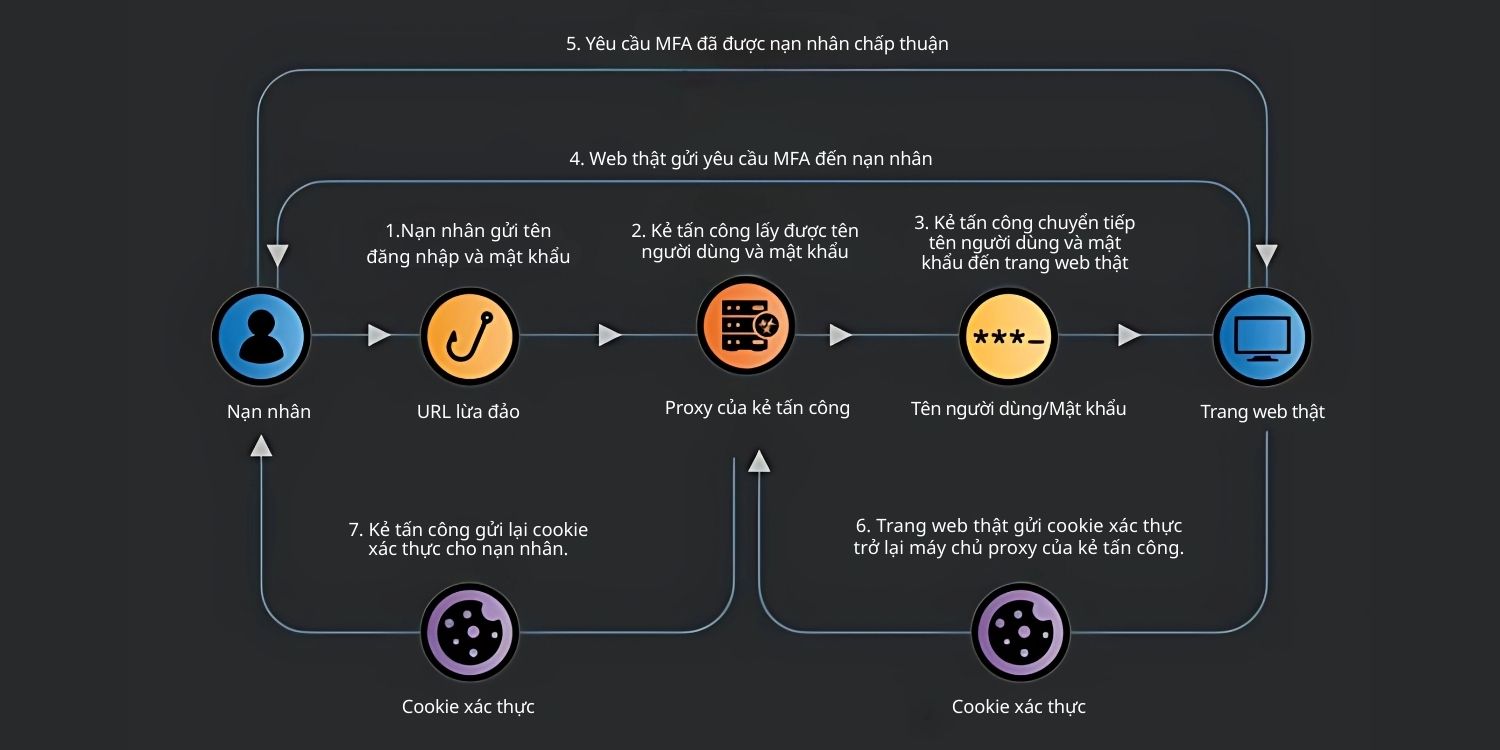

Một dạng lừa đảo mới đã xuất hiện để hacker vượt qua xác thực đa yếu tố. Kỹ thuật đó được gọi là Adversary in the Middle – AiTM – Tạm dịch là “Kẻ tấn công xen giữa”. Các kỹ thuật này được rao bán như một dịch vụ lừa đảo (Phishing-as-a-Service) trên các diễn đàn ngầm. Những kẻ tấn công mua “gói dịch vụ” này để lừa các nạn nhân. Chúng sẽ thiết lập một máy chủ proxy nằm ở giữa nạn nhân và trang web thật mà họ muốn đăng nhập. Những kẻ tấn công có sẵn các mẫu để tạo ra những trang web lừa đảo trông giống hệt bản gốc.

Cuộc tấn công AiTM diễn ra thế nào?

- Kẻ tấn công gửi tin nhắn với nội dung rằng tài khoản của bạn đang gặp nguy hiểm và cần đăng nhập lại.

- Tin nhắn chứa một đường link trông rất giống địa chỉ trang web thật. Nhưng thực tế lại hơi khác một chút (ví dụ: thay vì accounts.google.com lại là accounts.google.com.evilproxy[.]com). Do lo lắng, bạn có thể không để ý mà bấm ngay vào link sai này.

- Link độc hại dẫn đến máy chủ proxy của kẻ tấn công với giao diện hiển thị giao diện giống hệt trang web thật. Nạn nhân điền thông tin đăng nhập.

- Máy chủ proxy giả mạo chuyển tiếp thông tin đăng nhập này đến trang web thật.

- Trang web thật gửi yêu cầu MFA (mã OTP hoặc thông báo đẩy) về cho máy chủ proxy.

- Proxy gửi yêu cầu MFA này đến nạn nhân (vì nạn nhân đang nghĩ mình đang đăng nhập vào trang thật nên mong đợi nhận mã).

- Nạn nhân nhập mã MFA hoặc bấm xác nhận trên điện thoại, gửi lại cho proxy.

- Proxy chuyển tiếp mã MFA này đến trang web thật và đăng nhập thành công vào tài khoản của nạn nhân.

Giải pháp: Xác thực đa yếu tố “kháng phishing” bằng WebAuthn

Vấn đề ở đây là các mã OTP hay thao tác xác nhận đều có thể bị lừa đảo. Chúng chỉ là những dãy số hoặc một cú nhấp chuột mà kẻ tấn công có thể dễ dàng sao chép hoặc lừa nạn nhân cung cấp.

Tuy nhiên, một số công ty đã không bị ảnh hưởng nhờ sử dụng MFA dựa trên chuẩn WebAuthn (nền tảng của passkey).

Các phương thức xác thực dựa trên WebAuthn có khả năng chống lại tấn công AiTM rất cao, thậm chí gần như miễn nhiễm, nhờ hai đặc điểm:

- Liên kết mật mã với URL chính xác: Thông tin xác thực chỉ hoạt động duy nhất trên địa chỉ trang web gốc. Nếu người dùng sử dụng trên trang giả mạo của kẻ tấn công, việc đăng nhập sẽ thất bại.

- Liên kết mật mã với thiết bị của người dùng: Quá trình xác thực phải diễn ra trên hoặc gần thiết bị của người dùng. Kẻ tấn công không thể sử dụng thông tin xác thực này trên thiết bị của chúng.

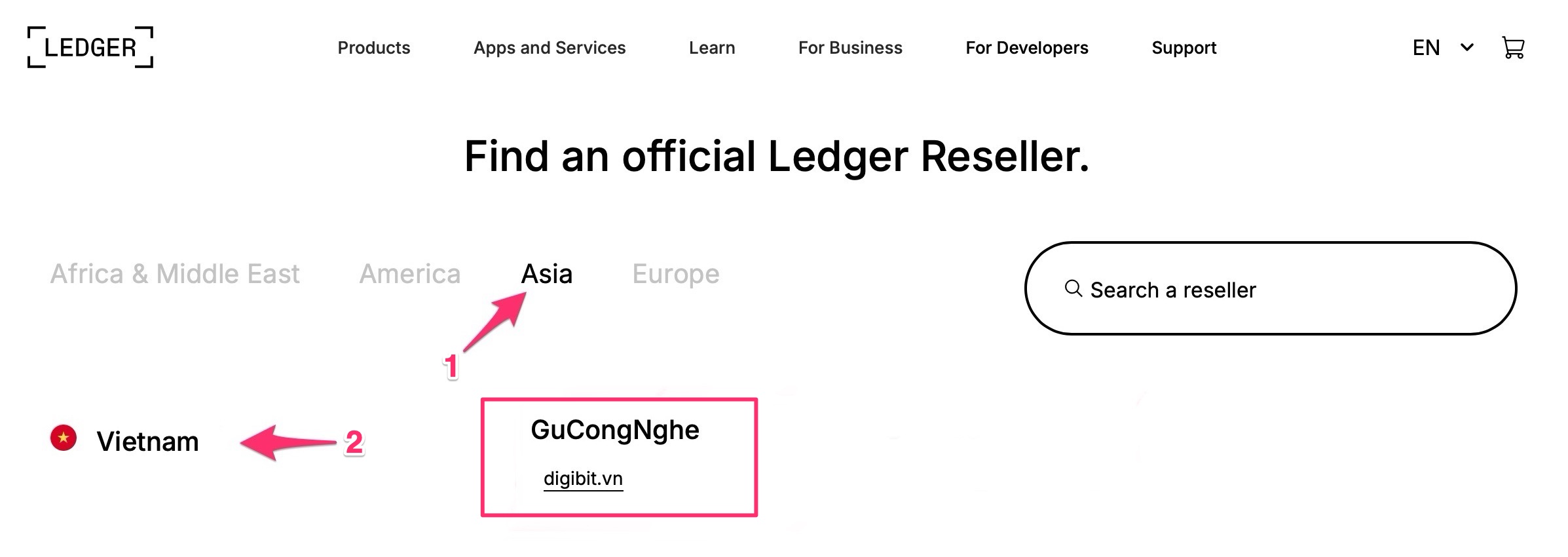

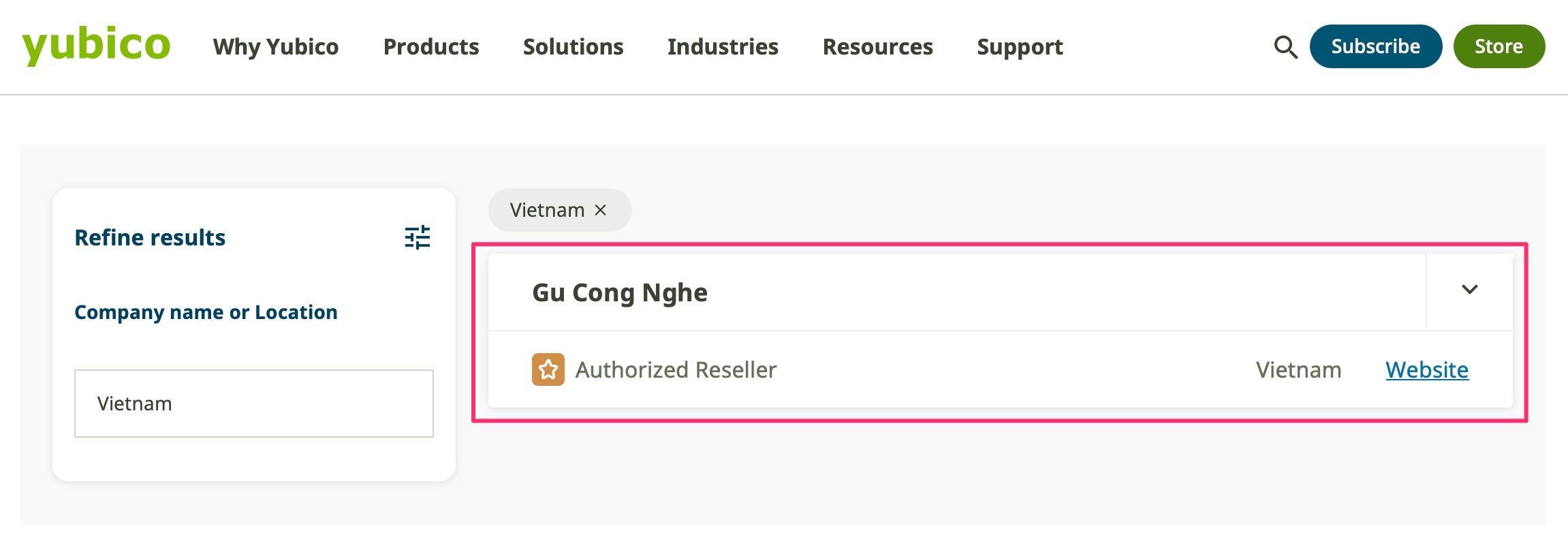

Xác thực đa yếu tố dựa trên WebAuthn có nhiều dạng. Trong số đó phổ biến nhất là passkey, được lưu trữ trên điện thoại, máy tính và khóa bảo mật như Yubikey. Bên cạnh đó, hàng nghìn trang web hiện đã hỗ trợ WebAuthn và người dùng đều có thể đăng ký dễ dàng.

Lưu ý, MFA dựa trên U2F – tiêu chuẩn tiền nhiệm của WebAuthn, cũng có khả năng ngăn chặn các cuộc tấn công mạng hiệu quả. Tuy nhiên, WebAuthn sẽ cung cấp tính linh hoạt và bảo mật bổ sung hơn.

Kết luận

Tấn công lừa đảo ngày càng tinh vi và trở thành mối đe dọa nghiêm trọng với bảo mật tài khoản. Xác thực đa yếu tố truyền thống đã thêm một lớp bảo vệ nhưng ngày càng dễ bị vượt qua bởi các cuộc tấn công proxy tinh vi. Để bảo vệ tài khoản hiệu quả hơn, giải pháp là chuyển sang sử dụng các hình thức MFA “kháng phishing” dựa trên WebAuthn như passkeys hoặc khóa bảo mật FIDO2, vốn đang ngày càng được hỗ trợ rộng rãi.