Trong bối cảnh hạ tầng cloud ngày càng chiếm ưu thế, nhu cầu tách rời quyền kiểm soát khóa mã hóa khỏi nhà cung cấp dịch vụ trở nên cấp thiết. Triển khai mô hình BYOK với khóa bảo mật Yubico YubiHSM không chỉ giúp đảm bảo khóa được sinh và lưu trữ trong phần cứng an toàn theo chuẩn FIPS, mà còn mở ra phương án tích hợp BYOK hiệu quả với các nền tảng khác nhau.

Bring Your Own Key là gì?

Bring Your Own Key (BYOK) là một mô hình bảo mật trong điện toán đám mây cho phép khách hàng tự tạo và quản lý khóa mã hóa (encryption keys) của riêng họ, thay vì sử dụng khóa do nhà cung cấp dịch vụ đám mây tạo.

Hiểu một cách đơn giản, khi bạn lưu trữ dữ liệu trên các dịch vụ đám mây (như Microsoft Azure, Google Cloud, AWS…), nhà cung cấp sẽ tạo và quản lý khóa mã hóa giúp bạn. Tuy nhiên, với mô hình BYOK, bạn có thể:

- Tự tạo khóa mã hóa bằng hệ thống nội bộ hoặc thiết bị HSM (Hardware Security Module).

- Tải khóa đó lên hệ thống đám mây.

- Giữ quyền kiểm soát cao nhất đối với việc mã hóa và giải mã dữ liệu.

Giá trị cốt lõi của BYOK nằm ở việc trao quyền kiểm soát tuyệt đối cho người dùng đối với vòng đời của khóa mật mã, từ khâu tạo khóa ban đầu, lưu trữ, sử dụng cho đến hủy bỏ. Điều này giúp người dùng đảm bảo rằng không ai, kể cả nhà cung cấp dịch vụ, có quyền truy cập vào khóa gốc của họ. Nhờ đó tăng cường quyền sở hữu dữ liệu và giảm thiểu rủi ro từ bên thứ ba.

Lợi ích của BYOK trên YubiHSM 2

Kiểm soát tối đa đối với khóa mã hóa

- Bạn tự tạo và lưu trữ khóa mã hóa trong YubiHSM 2 – thay vì phụ thuộc vào khóa do nhà cung cấp dịch vụ đám mây tạo.

- YubiHSM 2 cho phép thực hiện các thao tác như ký, mã hóa, giải mã mà không bao giờ tiết lộ khóa ra bên ngoài thiết bị.

- Giúp doanh nghiệp tuân thủ các yêu cầu pháp lý nghiêm ngặt, như GDPR, ISO 27001, HIPAA, liên quan đến quyền kiểm soát và lưu trữ dữ liệu.

Giảm chi phí và yêu cầu bảo trì so với HSM tại chỗ truyền thống

YubiHSM 2 cho phép lưu trữ và truyền dữ liệu an toàn và hiệu quả về chi phí với một phần nhỏ chi phí và kích thước so với HSM truyền thống.

Đáp ứng yêu cầu tuân thủ quy định

- YubiHSM 2 giúp các tổ chức tuân thủ các quy định với cách tốt hơn để bảo mật và tin cậy thông tin xác thực.

- Để đáp ứng các yêu cầu bảo mật cao nhất, YubiHSM 2 có sẵn phiên bản được xác thực YubiHSM 2 FIPS 140-2, cấp độ 3 – , phù hợp với các yêu cầu bảo mật nghiêm ngặt nhất.

Đặc điểm kỹ thuật của YubiHSM 2

- Là một HSM đầy đủ chức năng, có thể truy cập mạng với bộ mật mã phong phú, giao diện PKCS#11, bộ công cụ phát triển phần mềm và các công cụ mã hóa bổ sung.

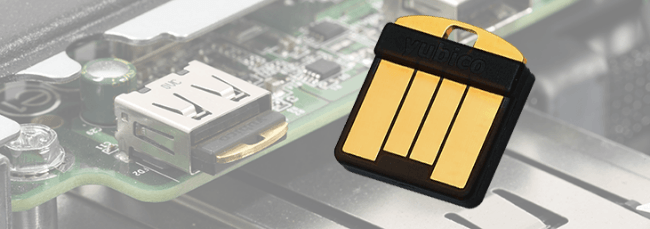

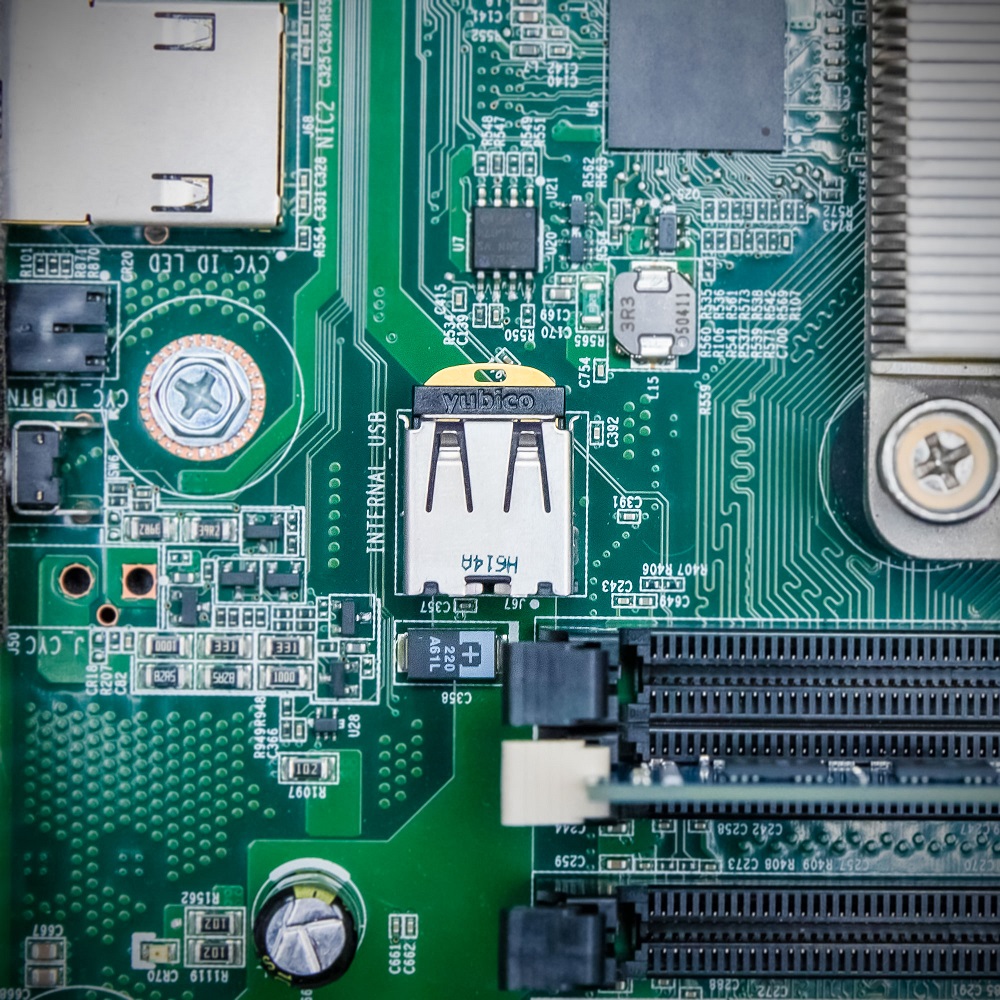

- Dạng nano dễ dàng kết nối qua cổng USB-A trên máy chủ, cung cấp giải pháp thay thế chi phí thấp cho các mô hình HSM truyền thống.

- Có thể triển khai phiên bản sản xuất và sao lưu của YubiHSM 2 cho mục đích liên tục kinh doanh.

- Có một hệ sinh thái các công cụ và thư viện mạnh mẽ để đơn giản hóa việc triển khai cho các tổ chức thuộc mọi quy mô, và một bộ mật mã bao gồm các thuật toán mật mã nổi tiếng, an toàn và được sử dụng rộng rãi nhất cho việc tạo khóa, lưu trữ khóa, quản lý, hoạt động ký và nhiều hơn nữa.

Tóm lại, BYOK của YubiHSM 2 mang đến một giải pháp hiệu quả, linh hoạt và an toàn cho việc quản lý khóa mã hóa dữ liệu trong môi trường đa đám mây, giúp các tổ chức duy trì quyền kiểm soát, giảm chi phí và đáp ứng các yêu cầu tuân thủ.

Khác biệt YubiHSM 2 và thiết bị HSM truyền thống

Mặc dù cả thiết bị HSM truyền thống và YubiHSM 2 đều hỗ trợ tính năng Bring Your Own Key (BYOK), sự khác biệt chính nằm ở quy mô, chi phí, yếu tố hình thức và mô hình triển khai của bản thân thiết bị HSM, từ đó ảnh hưởng đến cách BYOK được thực hiện và đối tượng người dùng mục tiêu.

Điểm chung

- Mục đích cốt lõi: Cả hai đều cho phép người dùng tạo khóa mã hóa của riêng họ trong môi trường nội bộ (on-premises) và sau đó nhập chúng một cách an toàn vào các dịch vụ đám mây. Điều này giúp các tổ chức duy trì quyền kiểm soát hoàn toàn đối với khóa gốc của họ, tăng cường bảo mật dữ liệu và tránh bị “khóa nhà cung cấp” (vendor lock-in).

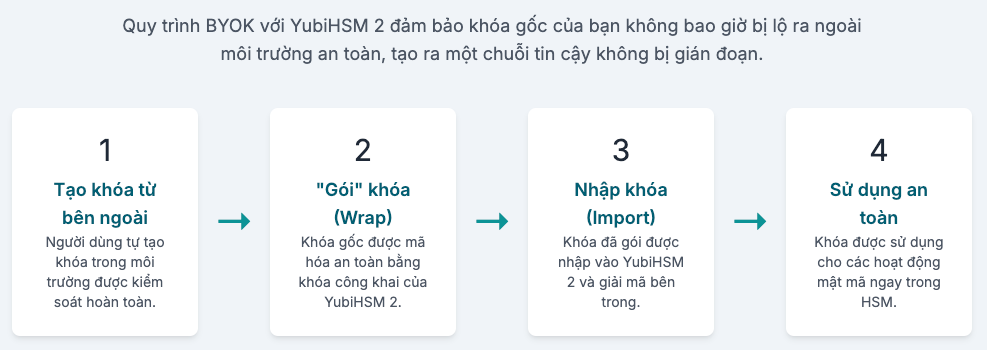

- Quy trình nhập khóa an toàn: Khóa được “gói” (mã hóa) trước khi truyền và chỉ được giải mã bên trong môi trường bảo mật của HSM, đảm bảo khóa không bao giờ bị lộ dưới dạng văn bản rõ trong quá trình chuyển giao.

Khác biệt về thiết bị và triển khai BYOK

- HSM truyền thống: BYOK thường được thực hiện bằng cách tạo khóa trên một HSM tại chỗ (thường là một thiết bị vật lý lớn) và sau đó chuyển khóa đó đến nhà cung cấp dịch vụ đám mây. Một số nhà cung cấp HSM truyền thống cũng cung cấp các dịch vụ Cloud HSM (HSM dưới dạng dịch vụ đám mây) có thể được sử dụng kết hợp với BYOK.

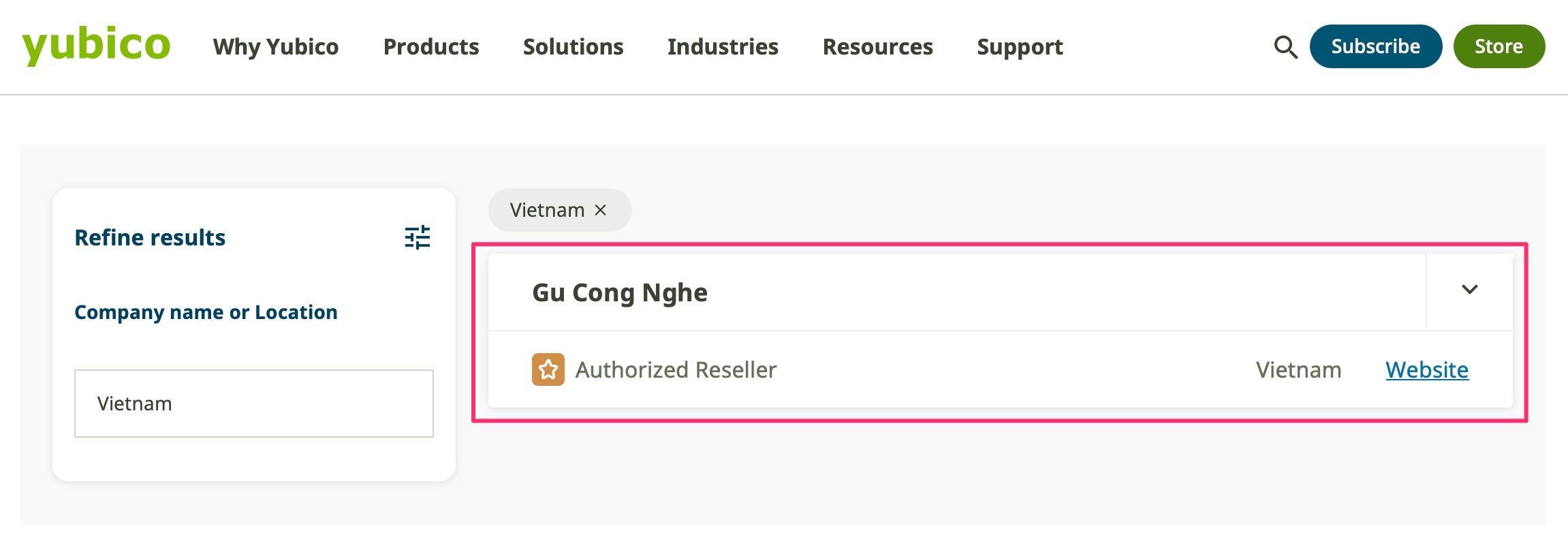

- YubiHSM 2: BYOK được thực hiện bằng cách sử dụng YubiHSM 2 như một HSM tại chỗ nhỏ gọn để quản lý an toàn các thông tin xác thực mật mã. Yếu tố hình thức nhỏ gọn và chi phí thấp của nó đặc biệt thuận lợi cho việc di chuyển dữ liệu hiệu quả về chi phí trong môi trường đa đám mây.

Tóm lại, trong khi cả hai loại HSM đều cung cấp khả năng BYOK cốt lõi là tạo và kiểm soát khóa bên ngoài đám mây, YubiHSM 2 khác biệt ở chỗ nó mang lại khả năng này trong một gói nhỏ gọn hơn, hiệu quả hơn về chi phí và dễ quản lý hơn, làm cho BYOK trở nên dễ tiếp cận hơn cho nhiều trường hợp sử dụng và tổ chức mà trước đây có thể bị cản trở bởi chi phí và độ phức tạp của HSM truyền thống.