Yubico YubiHSM 2 là thiết bị HSM phần cứng nhỏ nhất thế giới, là một giải pháp bảo vệ phần cứng khóa mã hóa an toàn với chi phí thấp.

HSM là gì?

HSM là viết tắt của Hardware Security Module (Mô-đun bảo mật phần cứng), được sử dụng để bảo vệ và quản lý khóa và dữ liệu nhạy cảm được sử dụng bởi các hệ thống xác thực mạnh và cung cấp các hoạt động mã hóa liên quan.

Chức năng cốt lõi của HSM là mã hóa và giải mã, bảo vệ dữ liệu nhạy cảm và đảm bảo rằng chỉ những người nhận hoặc ứng dụng được ủy quyền mới có thể lấy được dữ liệu. Đồng thời, HSM cũng cung cấp phương pháp giải mã dữ liệu an toàn để đảm bảo tính bảo mật và tính xác thực của thông tin.

Tham khảo thêm: HSM là gì và tại sao 1 doanh nghiệp cần có nền tảng bảo mật quan trọng này?

Tại sao HSM lại cấp thiết trong bối cảnh an ninh mạng hiện nay?

Ngày nay, các cuộc tấn công mạng ngày càng trở nên phức tạp và tinh vi.

Bảo vệ “chìa khóa” kỹ thuật số

Nhiệm vụ chính của HSM là bảo vệ dữ liệu nhạy cảm bằng cách thực hiện các thao tác mã hóa và giải mã an toàn, đảm bảo thông tin của bạn luôn bí mật và đáng tin cậy.

Ngăn chặn trộm cắp và sao chép

HSM giúp ngăn chặn việc sao chép hoặc đánh cắp khóa mã hóa từ xa, giữ cho các khóa này luôn an toàn.

Giải quyết vấn đề bảo mật hiện nay

- Ngày nay, các cuộc tấn công mạng ngày càng tinh vi, và việc lưu trữ các khóa mã hóa quan trọng bằng phần mềm (trên máy chủ) trở nên rất nguy hiểm và dễ bị tấn công.

- Nếu những khóa này bị đánh cắp (ví dụ: khóa riêng tư của chứng chỉ số), kẻ tấn công có thể giả mạo bạn hoặc trang web của bạn, gây ra hậu quả thảm khốc, thậm chí buộc doanh nghiệp phải đóng cửa mọi hệ thống.

- Khi khóa nằm trong phần mềm, chúng có thể dễ dàng bị sao chép, chia sẻ nhầm qua USB, FTP, hoặc dịch vụ đám mây. Kẻ xấu có thể chiếm quyền quản trị hoặc cài mã độc để tìm và đánh cắp khóa, thậm chí bán chúng trên các chợ đen trực tuyến.

- Đây là lúc HSM đóng vai trò then chốt bằng cách cung cấp giải pháp bảo mật dựa trên phần cứng, giúp ngăn chặn những rủi ro này.

Yubico YubiHSM 2 – Thiết bị HSM nhỏ nhất thế giới

Trong số các giải pháp HSM, Yubico YubiHSM 2 nổi bật là thiết bị HSM nhỏ nhất thế giới, chỉ bé như một đồng xu. Đây là một giải pháp bảo vệ khóa mã hóa bằng phần cứng an toàn, di động và có giá cả phải chăng.

Những điểm nổi bật của YubiHSM 2

- Bảo vệ khóa mạnh mẽ: Thiết bị giúp tạo, lưu trữ và quản lý các khóa mã hóa một cách an toàn, ngăn chặn chúng bị đánh cắp hoặc sử dụng sai mục đích.

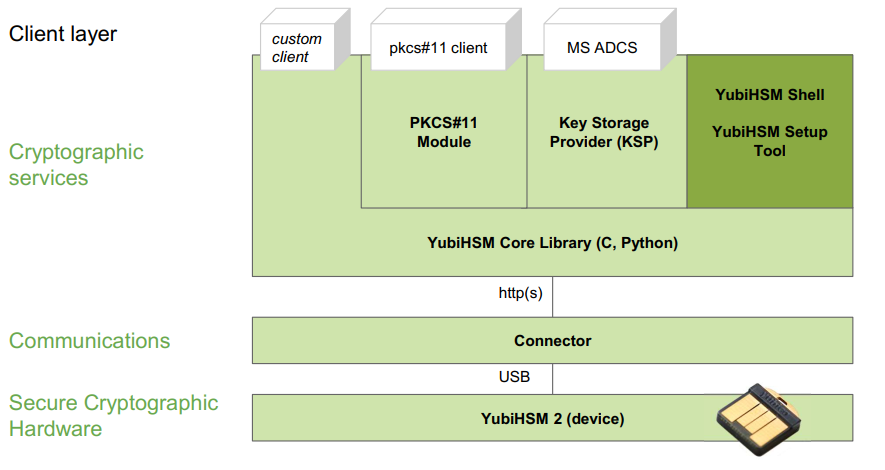

- Dễ dàng tích hợp: Nó hỗ trợ các công cụ mã hóa nguồn mở và chuẩn công nghiệp như PKCS#11, giúp việc tích hợp vào các hệ thống hiện có trở nên nhanh chóng.

- Triển khai đơn giản và tiết kiệm: Kích thước siêu nhỏ gọn và giá thành phải chăng làm cho YubiHSM 2 trở thành lựa chọn lý tưởng cho các tổ chức mọi quy mô, giúp giảm đáng kể chi phí đầu tư so với các HSM truyền thống lên tới 90%.

- Phiên bản FIPS: Có sẵn phiên bản YubiHSM 2 FIPS 140-2 (Cấp độ 3) đã được xác thực, đáp ứng các yêu cầu bảo mật nghiêm ngặt của chính phủ, tài chính, y tế và các ngành khác.

- Tiêu thụ ít năng lượng: Thiết bị này có mức tiêu thụ điện năng thấp, giúp giảm chi phí năng lượng cho doanh nghiệp.

YubiHSM 2 được sử dụng thế nào?

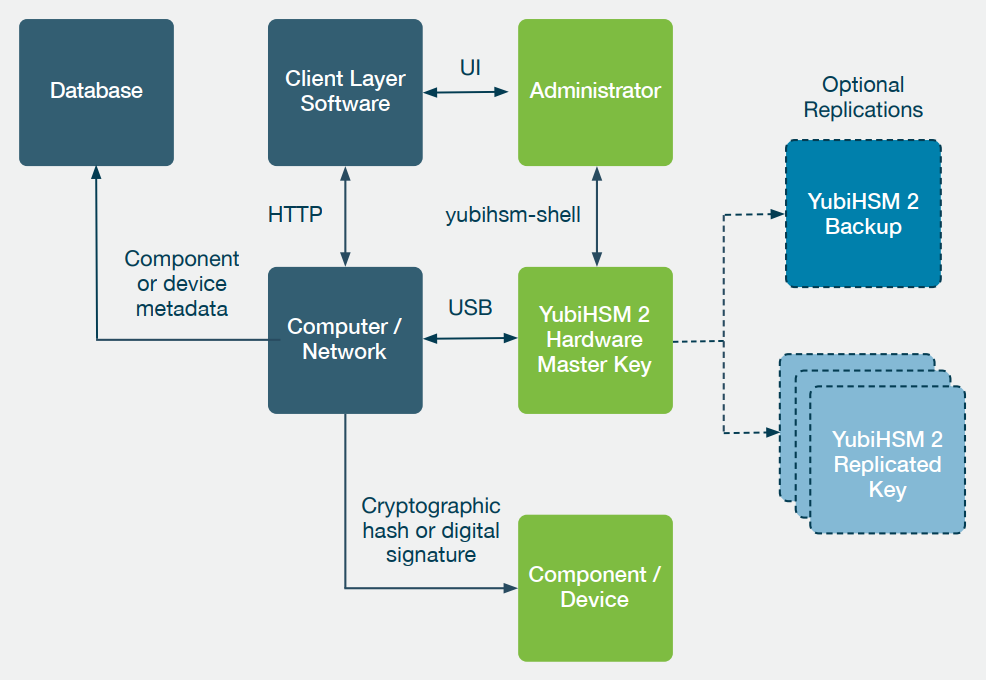

YubiHSM 2 được triển khai rộng rãi trong nhiều lĩnh vực quan trọng để tăng cường bảo mật cho các ứng dụng, máy chủ, cơ sở dữ liệu và thiết bị tính toán.

Quản lý Khóa Mã hóa (Key Management)

- Đây là ứng dụng cốt lõi, đảm bảo các khóa mã hóa luôn an toàn, được tạo và lưu trữ trong mô-đun bảo mật, ngăn chặn việc sao chép và phân phối ngoài ý muốn.

- Cho phép kiểm soát truy cập theo từng khóa, từng thao tác và từng ứng dụng cụ thể.

Cơ sở hạ tầng Khóa công khai (PKI – Public Key Infrastructure)

- Bảo vệ các khóa của Tổ chức cấp chứng chỉ (CA), cơ sở dữ liệu và máy ảo khỏi các cuộc tấn công độc hại, đảm bảo tính toàn vẹn của hệ thống chứng chỉ số.

- Tích hợp hoàn toàn với các hệ thống CA phổ biến như Microsoft ADCS, PrimeKey EJBCA, ISC Certificate Authority, và đang được phát triển cho Red Hat CA.

- Việc triển khai HSM với Microsoft Active Directory Certificate Services không chỉ bảo vệ khóa riêng tư của CA mà còn bảo vệ tất cả các dịch vụ ký và xác minh sử dụng khóa riêng tư đó.

Ký mã (Code Signing)

- Giúp duy trì tính toàn vẹn của phần mềm và ngăn chặn các ứng dụng bị giả mạo. Điều này đặc biệt quan trọng để chống lại các cuộc tấn công chuỗi cung ứng (supply chain attacks) như SolarWinds.

- Hỗ trợ ký mã cho các nền tảng như Microsoft và Java.

Tiền kỹ thuật số (Digital Currency)

- Bảo vệ các khóa mã hóa và thông tin tài chính nhạy cảm trong các sàn giao dịch tiền kỹ thuật số, giúp ngăn chặn các vụ vi phạm bảo mật đã từng xảy ra.

- Với SDK của YubiHSM 2, các nhà phát triển giải pháp cho sàn giao dịch tiền kỹ thuật số có thể nhanh chóng tích hợp HSM để bảo vệ khóa mã hóa và đảm bảo an toàn thông tin tài chính nhạy cảm.

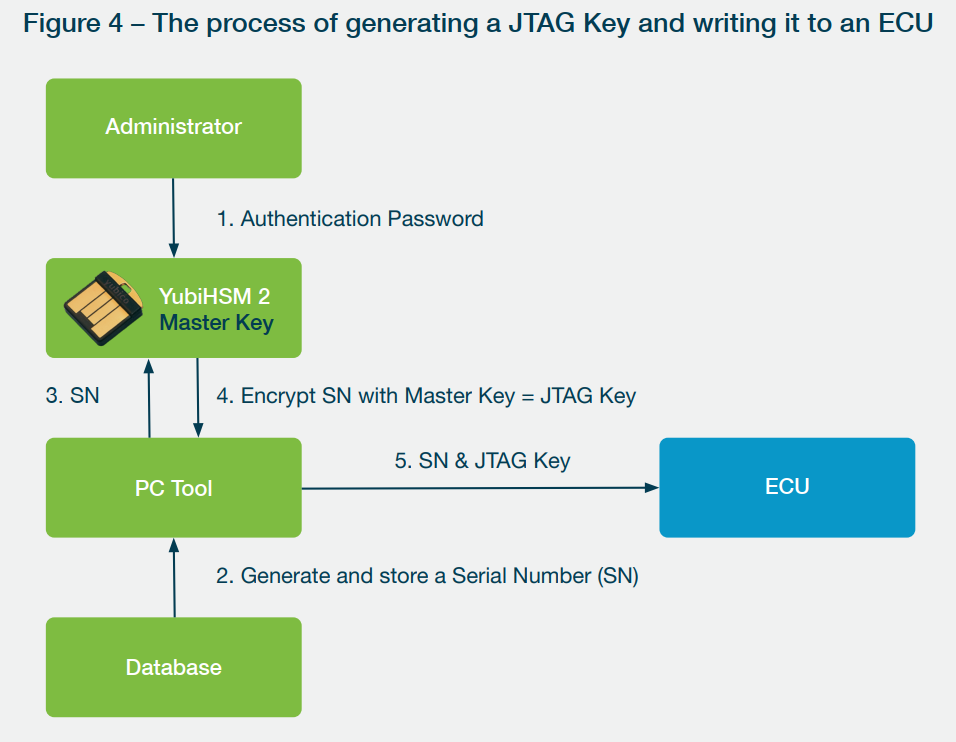

Sản xuất (Manufacturing)

- Bảo vệ quy trình sản xuất và chuỗi cung ứng. YubiHSM 2 được sử dụng để đảm bảo chỉ các máy trạm được chứng nhận mới có thể tương tác với linh kiện, hoặc bằng cách ký số vào từng linh kiện để đảm bảo tính xác thực. Điều này rất quan trọng đối với các ngành như ô tô (bảo vệ ECU và JTAG) và sản xuất thiết bị điện tử nhỏ, IoT.

- Giúp duy trì danh tiếng của công ty và đảm bảo sản phẩm hoạt động như mong đợi ngay cả sau khi rời nhà máy.

Internet Vạn Vật (IoT)

- Cung cấp giải pháp bảo vệ khóa mã hóa cho các thiết bị và môi trường IoT, đặc biệt khi các thiết bị này thường hoạt động trong môi trường không an toàn hoặc HSM truyền thống quá cồng kềnh.

- Với SDK nguồn mở, các nhà phát triển ứng dụng IoT có thể nhanh chóng tích hợp YubiHSM 2 (hoặc YubiHSM 2 FIPS) để bảo vệ khóa mã hóa và ngăn chặn các cuộc tấn công độc hại.

Dịch vụ đám mây an toàn (Secure Cloud Services)

- HSM có thể được triển khai trong các trung tâm dữ liệu và là một phần của hạ tầng đám mây để đảm bảo dữ liệu trong môi trường đám mây được bảo vệ an toàn.

- Các tổ chức có thể yên tâm khi biết rằng dịch vụ lưu trữ đám mây họ chọn đang sử dụng YubiHSM 2 hoặc YubiHSM 2 FIPS như một phần sản phẩm của họ.

Bảo vệ JTAG (Joint Test Action Group)

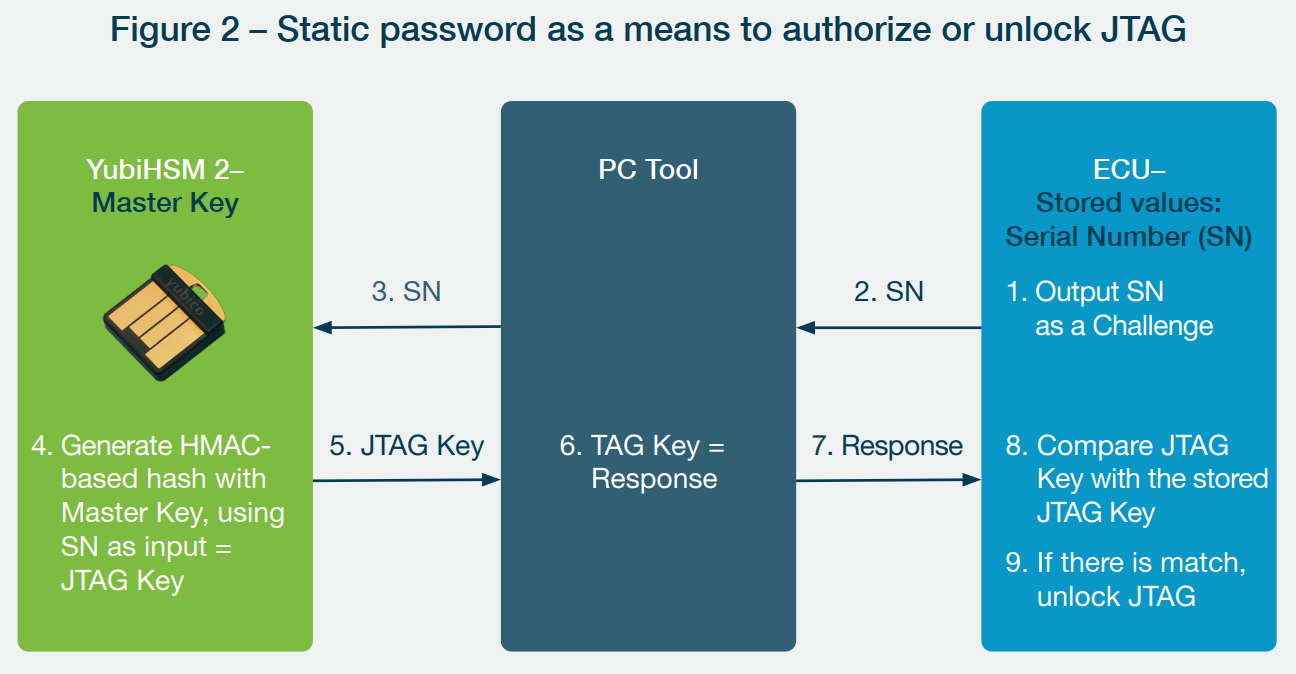

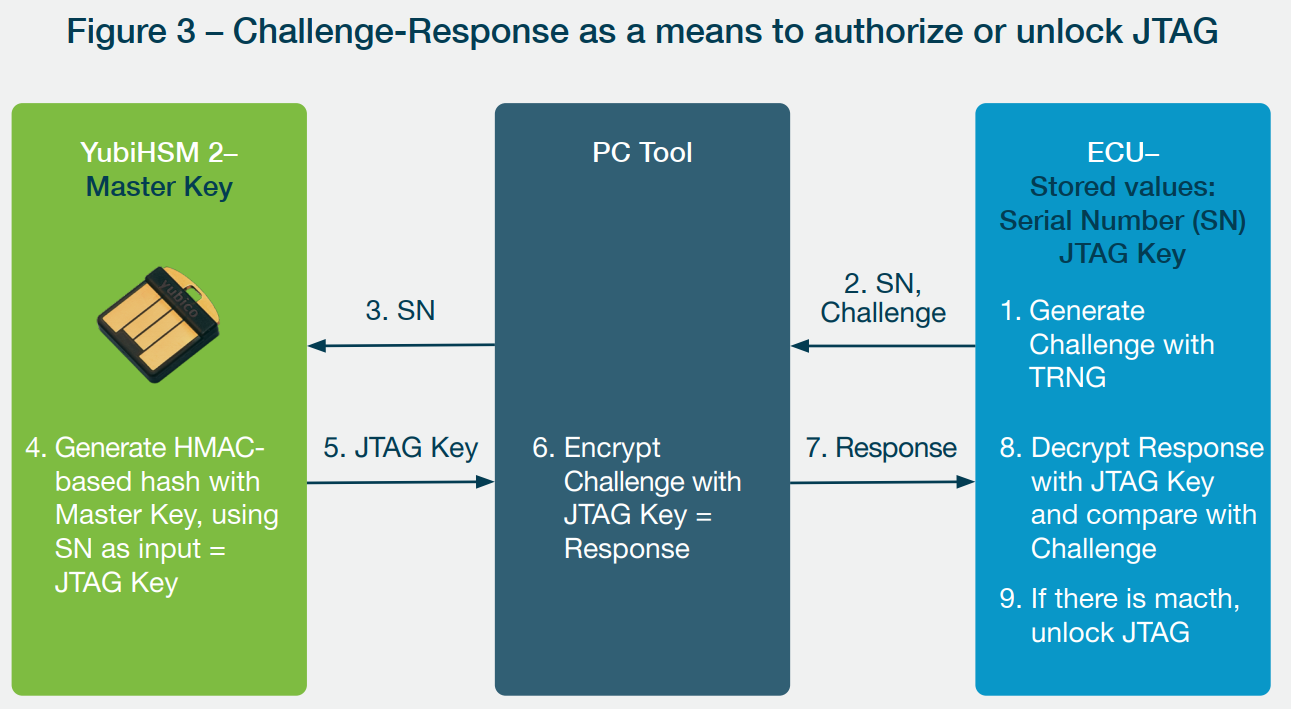

- JTAG là một giao diện phần cứng quan trọng cho việc kiểm tra, gỡ lỗi và lập trình chip. Nó là một vectơ tấn công tiềm năng lớn vì nó cung cấp quyền truy cập trực tiếp vào các thành phần bên dưới.

- YubiHSM 2 có thể được sử dụng để bảo vệ giao diện JTAG, ngăn chặn các cuộc tấn công truy cập trực tiếp. Các phương pháp bảo vệ bằng mật mã (ví dụ: cơ chế thử thách-phản hồi hoặc mật khẩu tĩnh) là một lựa chọn ít xâm nhập vật lý hơn và đáng tin cậy hơn so với việc cắt bỏ hoặc làm hỏng vật lý các dấu vết JTAG.

Khả năng kỹ thuật của YubiHSM 2

Về mặt kỹ thuật, YubiHSM 2 hỗ trợ nhiều chuẩn mã hóa tiên tiến và phổ biến nhất hiện nay:

Giao diện mã hóa

- Hỗ trợ PKCS#11 API phiên bản 2.40.

- Microsoft CNG (Cryptography Next Generation) thông qua Yubico Key Storage Provider (KSP).

- Truy cập đầy đủ chức năng thiết bị thông qua các thư viện cốt lõi của YubiHSM (C, Python).

Thuật toán RSA

- Hỗ trợ các kích thước khóa 2048, 3072 và 4096 bit.

- Thực hiện các thao tác ký số (PKCS#1 v1.5 và PSS) và giải mã (PKCS#1 V1.5 và OAEP).

Mật mã đường cong Elliptic (ECC)

- Hỗ trợ nhiều loại đường cong như secp224r1, secp256r1, secp256k1, secp384r1, secp521r1, bp256r1, bp384r1, bp512r1, Ed25519.

- Thực hiện các thao tác ký số (ECDSA, EdDSA) và tạo khóa dẫn xuất (ECDH).

Thuật toán băm (Hash Algorithms):

Hỗ trợ các thuật toán băm an toàn như SHA-1, SHA-256, SHA-384, SHA-512.

Quản lý khóa

Hỗ trợ quản lý vòng đời khóa mã hóa bằng cách nhập và xuất các khóa được mã hóa sử dụng AES CCM được NIST phê duyệt.

Hiệu suất

Cung cấp hiệu suất nhanh chóng cho các phép toán mã hóa (ví dụ từ dữ liệu thử nghiệm):

- Ký RSA-2048-PKCS1-SHA256: khoảng 139 mili giây.

- Ký ECDSA-P256-SHA256: khoảng 73 mili giây.

- HMAC-SHA-256: khoảng 4 mili giây.

- Đóng gói AES-CCM: khoảng 10 mili giây.

Bộ tạo số ngẫu nhiên

Sử dụng Bộ tạo số ngẫu nhiên thực sự (TRNG) trên chip để tạo ra số ngẫu nhiên theo chuẩn NIST SP 800-90A Rev.1 AES-256 CTR_DRBG.

Xác thực

Các cặp khóa bất đối xứng được tạo trên thiết bị có thể được xác minh bằng các khóa và chứng chỉ chứng thực của Yubico dành riêng cho thiết bị, hoặc bằng cách sử dụng khóa và chứng chỉ tùy chỉnh được nhập vào.

Khả năng lưu trữ

- Thiết bị có thể lưu trữ tới 126 KB dữ liệu hoặc 256 đối tượng khóa.

- Các loại đối tượng bao gồm: khóa xác thực, khóa riêng tư bất đối xứng, đối tượng dữ liệu nhị phân, khóa gói (wrapped keys), khóa HMAC.

- Cụ thể, nó có thể lưu trữ tới 127 khóa RSA-2048, hoặc 93 khóa RSA-3072, hoặc 68 khóa RSA-4096, hoặc 255 khóa loại đường cong Elliptic bất kỳ.

Quản lý

- Hỗ trợ xác thực lẫn nhau và kênh bảo mật giữa ứng dụng và YubiHSM.

- Có khả năng khôi phục M trong số N khóa chưa được giải mã thông qua công cụ cài đặt YubiHSM.

Đặc tính vật lý

- Trọng lượng: 1 gram.

- Kích thước: 12 mm x 13 mm x 3.1 mm.

- Giao diện máy chủ: Kết nối qua cổng USB-A 2.0.

- Tiêu thụ điện năng: Dưới 150 mW, điện áp đầu vào 5V.

- Độ tin cậy: Chịu được 500.000 chu kỳ đọc/ghi. MTBF (thời gian trung bình giữa các lần hỏng hóc) lớn hơn 100 năm trong môi trường sử dụng phổ biến nhất.